L’errore umano è il motivo principale per cui le organizzazioni vengono attaccate Digi ne ha scritto qui. Queste violazioni della sicurezza sono spesso il risultato di attacchi di phishing, in cui alla vittima viene chiesto di eseguire un programma o fornire informazioni che l’attaccante utilizza a proprio vantaggio.

L’autenticazione a più fattori (MFA), che molte persone potrebbero essere sconvolte dal fatto che la funzionalità richieda loro di utilizzare, è spesso l’ultima rete di sicurezza che si ha se le informazioni di accesso sono condivise con un attore di minacce. Tuttavia, il nuovo metodo di phishing dovrebbe essere in grado di aggirare l’AMF, Rapporti sul computer dormiente.

Che cos’è WebView2?

L’attacco utilizza un file WebView2 che ruba le informazioni sui cookie delle vittime durante l’accesso tramite un’istanza Web reale.

WebView2 fa parte della fase intermedia tra un’applicazione Web in esecuzione in un browser Web e un programma in esecuzione direttamente sul computer. Digita lui in precedenza Ho scritto di Webview2.

Le applicazioni WebView2 vengono eseguite sullo stesso motore di Microsoft Edge (Chrome), con supporto completo per HTML, CSS e JavaScript, ma anche con integrazione del sistema operativo.

Sfortunatamente, ciò consente al creatore di file del programma di caricare pagine Web esterne nel programma mentre sembra anche che il programma sia aperto in Microsoft Edge. In questo modo, l’attaccante può ancora avere pieno accesso per eseguire codice JavaScript arbitrario e utilizzare i cookie.

Lo stile multifamiliare MFA va oltre

Il nuovo metodo di attacco è stato sviluppato da un ricercatore di sicurezza informatica con il nome Il capo. L’attacco si chiama WebView2-Cookie-Stealer e prevede il furto di cookie di autenticazione.

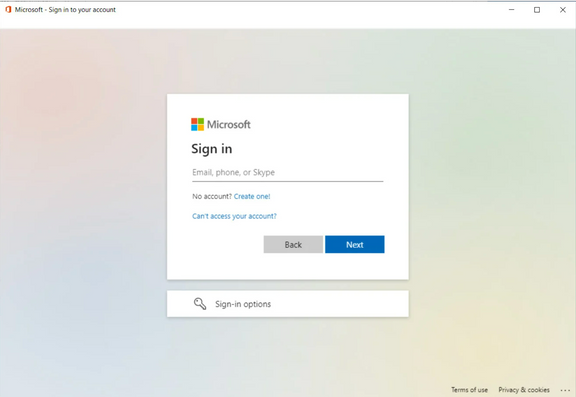

In questo nuovo metodo di phishing, mr.d0x ha creato un’app WebView2 che apre una schermata di accesso Microsoft legittima. Questa schermata viene caricata proprio come quando accedi ad altri servizi Microsoft in un browser, come mostra l’immagine seguente.

Ma in background, l’app ha il controllo completo su tutto ciò che digiti e, più seriamente, controlla tutti i cookie che il servizio invia. Ciò include i cookie di autenticazione che comunicano al server che hai effettuato l’accesso. Durante l’autenticazione del servizio reale, anche l’autenticazione a più fattori funzionerà normalmente.

L’attaccante sarà quindi in grado di importare i cookie che ha rubato nel proprio browser e quando accede alla pagina per la quale l’utente si è autenticato, l’attaccante verrà autenticato, completamente senza MFA. Fino a quando il servizio non vorrà autenticare nuovamente l’utente, l’utente malintenzionato avrà accesso completo.

Ruba anche i cookie in Chrome

Oltre ai cookie che alimenta l’applicazione, è possibile che un utente malintenzionato rubi i cookie di autenticazione passati da Google Chrome. Questo perché WebView2 consente di eseguire una cartella di dati utente esistente, in cui vengono memorizzati i cookie.

Quando l’applicazione viene quindi avviata, l’attaccante può facilmente chiedergli di utilizzare quella cartella ed estrarre tutti i cookie nella cartella e anche bypassare l’autenticazione a più fattori.

Richiede la partecipazione della vittima

Nonostante il rischio che un aggressore aggirasse l’AMF, la vittima doveva comunque eseguire un file e presentare un programma sconosciuto con i propri dati di accesso.

d0x e Microsoft hanno detto a Bleeping Computer che, nonostante la complessità dell’attacco, per funzionare era necessaria la manipolazione sociale della vittima.

“Raccomandiamo agli utenti di praticare buone abitudini di sicurezza, evitare di eseguire o installare software di cui non conoscono o di cui non si fidano l’origine e mantenere aggiornato il software di sicurezza sui propri computer”, ha detto Microsoft a Bleeping Computer.

La tecnica non è stata ancora osservata negli attacchi reali.

Maggiori dettagli sull’attacco possono essere visti GitHub di Mr.d0x.

“Esperto di social media. Pluripremiato fanatico del caffè. Esploratore generale. Risolutore di problemi.”